Ethical Hacking

Conceptos introductorios al Hacking Ético

El plan para hoy

- Fundamentos de seguridad

- Metodologías de hacking ético

- Ética y responsabilidad

- Áreas del hacking ético

- Certificaciones y recursos de aprendizaje

¿Qué tienen en común?

- Equifax (2017)

- Yahoo! (2012)

- Sony (2011)

- Solarwinds (2020)

Todo comienza con CIA

- Confidencialidad

- Integridad

- Disponibilidad

Desbalance en la tríada de CIA

- Divulgación

- Alteración

- Disrupción

Elementos de apoyo a la tríada de CIA

- No repudio

- Autenticidad

PTES - Estándar de Ejecución de Pruebas de Penetración

Penetration Testing Execution Standard

- Pre-compromiso (Pre-engagement)

- Recolección de Información (Intelligence Gathering)

- Modelado de Amenazas (Threat Modeling)

- Análisis de Vulnerabilidades (Vulnerability Analysis)

- Explotación (Exploitation)

- Post-Explotación (Post Exploitation)

- Reporte (Reporting)

Cyber Kill Chain (defensa)

- Reconocimiento (Reconnaissance)

- Armamento (Weaponization)

- Entrega (Delivery)

- Explotación (Exploitation)

- Instalación (Installation)

- Comando y Control (Command & Control)

- Acciones sobre objetivos (Actions on Objectives)

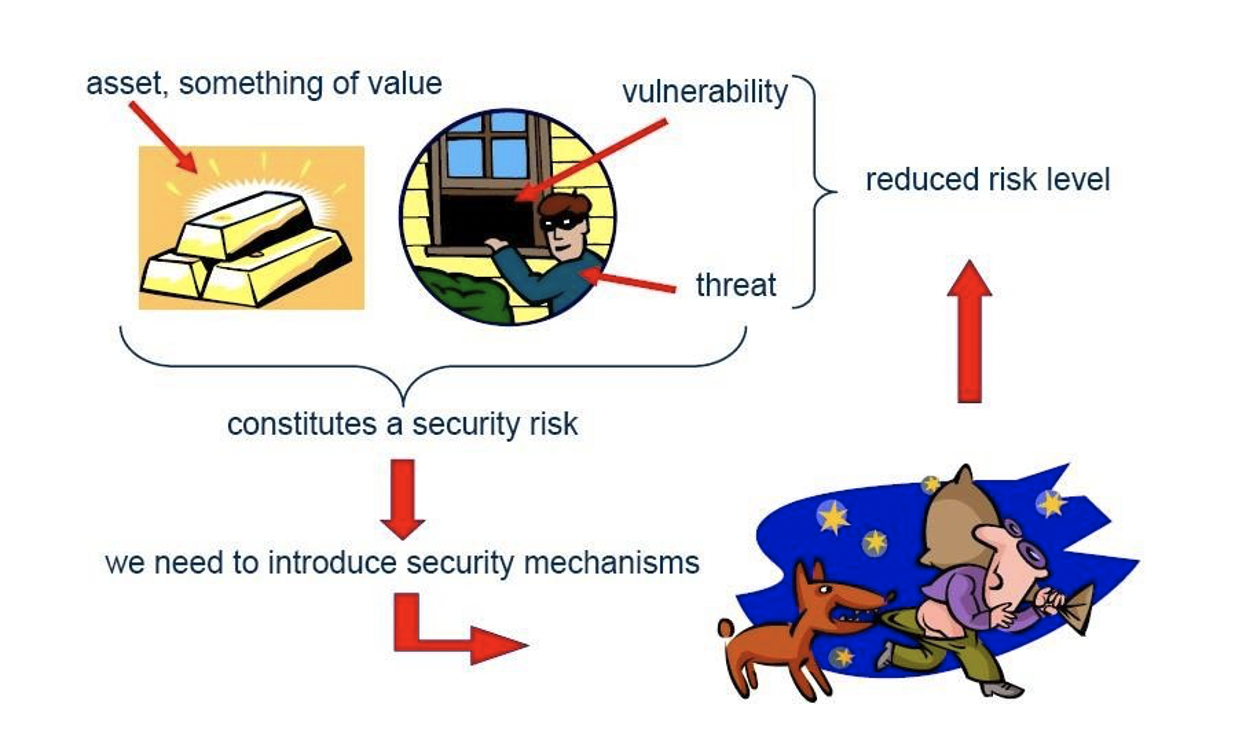

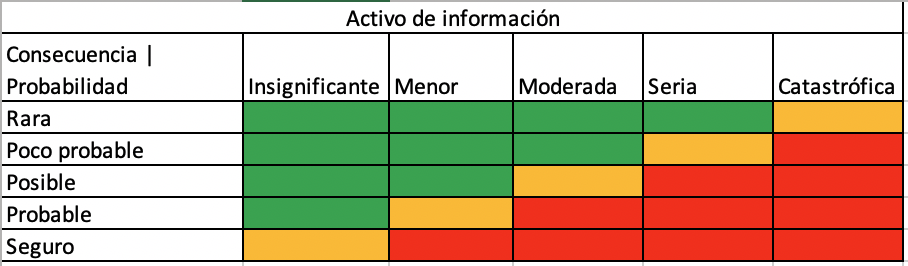

Elementos del riesgo

Probabilidad e impacto

¿Ética en esta profesión?

- La ética es práctica, no teórica

- Las habilidades son neutrales, su uso define la ética

- El marco ético se basa en:

- Responsabilidad profesional

- Reglas contractuales

- Consecuencias de nuestras acciones

- La diferencia entre hacker ético y criminal está en las decisiones, no en las habilidades

Tipos de Threat Actors

- Script Kiddies

- Hacktivist

- CyberTerrorists

- Insider Threats

- State/Nation Sponsored Hacker

Ética en el Hacking

- Permiso explícito

- Alcance definido

- Reporte responsable

- Confidencialidad

- No explotar hallazgos (a menos que el cliente lo espere)

La puerta abierta no es una invitación

“No porque la puerta esté abierta significa que puedo entrar”

Áreas del Hacking Ético

- Network Pentesting

- Web Pentesting

- Reversing

- Exploit Development

- Malware Analysis

- Mobile Security

- IoT Security

Más allá de lo técnico

- OSINT (Open Source Intelligence)

- Ingeniería Social

- Técnicas de OPSEC (Operational Security)

- Lockpicking (Physical Security)

The Security Mentality

- Cambio de paradigma

- Cuando somos programadores pensamos con lógica

- Como hackers tenemos que romper la lógica

- Identificar falencias en el sistema

Pre-requisitos ideales

- Conocimientos básicos de redes

- Familiaridad con sistemas Linux

- Comprensión de sistemas Windows

- Nociones de programación

Recursos de aprendizaje

- OffSec Certified Professional (OSCP)

- CompTIA Security+ o Pentest+

- Certified Information Systems Security Professional (CISSP)

- Plataformas de práctica: TryHackMe, HackTheBox

- Cursos en línea: Coursera, edX, Udemy

Muchos Nombres, Pero el Trabajo es Similar

- Ethical Hacking

- Vulnerability Assessment

- Pentesting

- Red Team Assessment

Consideraciones legales

- Marco legal del hacking ético a veces únicamente el contrato

- Acuerdos de confidencialidad (NDAs)

- Responsabilidad legal